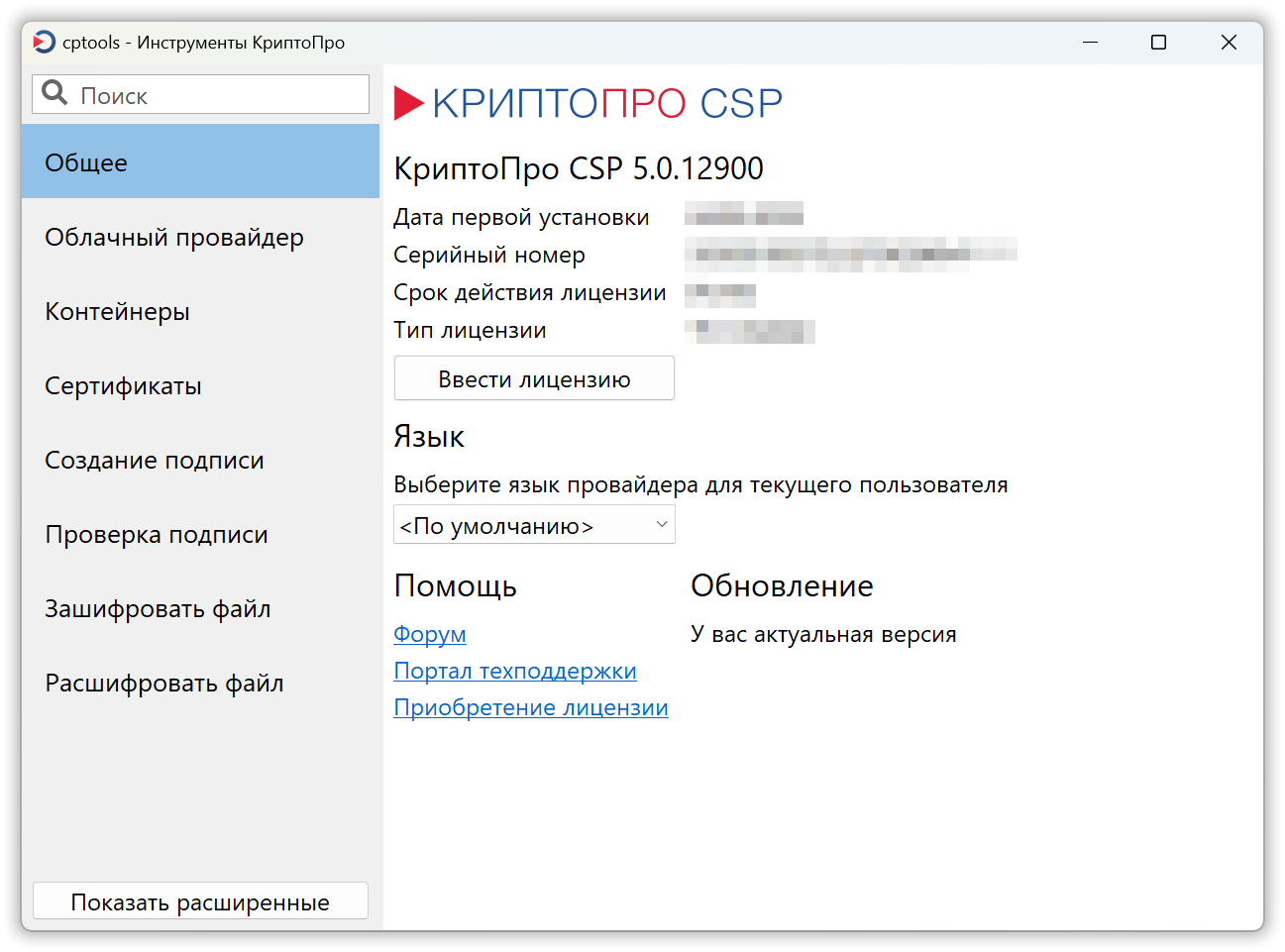

01 августа 2023г. разработчики КриптоПро CSP порадовали новой сборкой популярного криптопровайдера. Теперь актуальная версия КриптоПро CSP имеет номер 5.0.12900 (предварительная, несертифицированная версия от 29.06.2023г.). Визуальных изменений в новой версии 5.0.12900 по сравнению с 5.0.12800 нет. Заявлена поддержка операционных систем, выпущенных позже Windows XP.

Как обычно, все основные улучшения и исправления ошибок криптопровайдера 5 версии «под капотом» и скрыты от глаз пользователя. Список изменений и известных проблем мы опубликуем ниже. Независимо от того, сталкивались вы с ошибками в работе КриптоПро или нет, мы настоятельно рекомендуем обновиться всем пользователям КриптоПро 5 версии. Пользователям версии КриптоПро 4 версии может потребоваться приобретение лицензии по истечении пробного периода в 90 дней после обновления.

Как обновить КриптоПро до актуальной версии?

Наша инструкция поможет Вам обновить КриптоПро CSP до версии 5.0.12900.

Если у вас не получается обновить КриптоПро CSP или вы по-прежнему сталкиваетесь с ошибками при работе с ЭЦП, можете обратиться к нашим специалистам. Мы обновим КриптоПро, устраним возникшие ошибки и настроим ваш компьютер.

Изменения в версии 5.0.12900 «Selene» (от 29.06.2023г.)

- capilite: CertGetCertificateChain заполняет поле pCrlInfo всегда, в т.ч. при установке CAdES (CPCSP-12229).

- capilite: CertVerifyRevocation заполняет поле pCrlInfo (CPCSP-12229).

- capilite: Исправлен ряд ошибок в revocation provider на *nix и Windows (CPCSP-12229).

- capilite: Добавлена поддержка CERT_CHAIN_REVOCATION_CHECK_END_CERT (CPCSP-13566).

- capilite: Если несамовыпущенный сертификат находится в ROOT/hExclusiveRoot/hRestrictedRoot, то он проверяется на отзыв (CPCSP-13616).

- capilite: Если корневой сертификат есть в ROOT, но его нет в инициализированном hRestrictedRoot, то он считается недоверенным (CPCSP-13616).

- capilite: Оптимизирована производительность функции CertGetCertificateChain (CPCSP-13627).

- capilite: CertCloseStore(CERT_CLOSE_STORE_CHECK_FLAG) не меняет LastError при успехе (CPCSP-13629).

- capilite: CryptMsgUpdate можно звать с любым cbData при поточном расшифровании блочным шифром (CPCSP-13659).

- capilite: CryptMsgUpdate можно звать с любым cbData при поточном зашифровании блочным шифром (CPCSP-13651).

- capilite: Исправлены ошибки работы с памятью при передаче 0 байт в CryptMsgUpdate при зашифровании (CPCSP-13651).

- capilite: Поддержка pftCacheResync в CryptRetrieveObjectByUrl (CPCSP-13646).

- capilite: Частичная поддержка pftCacheResync в CertGetCertificateChain, CertVerifyRevocation (CPCSP-13646).

- capilite: Добавлена поддержка CERT_FIND_ISSUER_OF для функции CertFindCertificateInStore (CPCSP-12451).

- capilite: Упрощена проверка на самоподписанный сертифика в функции CertGetIssuerCertificateFromStore (CPCSP-12451).

- capilite: На Unix возвращена возможность использовать атрибуты INN, OGRN, OGRNIP, SNILS, INNLE, записанные латиницей, при создании запросов на сертификат (CPCSP-13306).

- capilite: Изменен код ошибки при неверном задании номера подписи в CryptMsgGetParam (CPCSP-9327).

- capilite: Добавлена корректная поддержка CERT_STORE_NO_CRYPT_RELEASE_FLAG в функциях CertSetCertificateContextProperty, CertSetCRLContextProperty (CPCSP-13279).

- capilite: На Unix с установленным Revocation Provider добавлен поиск CRL и сертификатов функции CertGetCertificateChain в hAdditionalStore и хранилищах hChainEngine (CPCSP-13347).

- capilite: Функция CertGetCertificateChain ищет CRL в том числе в хранилище Root (CPCSP-13538).

- capilite: Если pszInnerContentObjID == szOID_RSA_data функции CryptMsgOpenToEncode, то перед кодированием сообщения будет удален префикс, включающий информацию о типе сообщения и его размере. Закодированное сообщение обрезается по размеру, указанному в его префиксе (CPCSP-13658).

- capilite: Исправлена работа с памятью структуры CMSG_ENVELOPED_ENCODE_INFO при CMS зашифровании ГОСТ 28147 keyagree (CPCSP-13595).

- capilite: Уменьшено количество отображаемых предупреждений в системном журнале (CPCSP-12936).

- certmgr: Отображаем в шапке версию используемого провайдера (CPCSP-13185).

- cng: Исправлена ошибка BCryptGetProperty/BCryptSetProperty BCRYPT_BLOCK_LENGTH для случая ГОСТ 28147-89 (CPCSP-12458).

- core: Добавлена возможность очистки кэша контейнров и паролей в сервисе хранения ключей при блокировке Windows-станции. Параметры в реестре: «\config\Parameters\ServiceClearPasswordCache», по умолчанию 1, «\config\Parameters\ServiceClearContainerCache», по умолчанию 0 (CPCSP-13644).

- core: Оптимизирована производительность функции для чтения из конфига (CPCSP-13502).

- core: Улучшен механизм, обеспечивающий поэкземплярный учет (CPCSP-13681).

- core: Добавлена поддержка визуализации хэшей CALG_NO_HASH (CPCSP-11653).

- core: Запрещено добавление в контейнер ключей с разными параметрами шифрования (CPCSP-12252).

- core: Добавлена поддержка GetKeyParam KP_IV_BLOB для зарубежных симметричных ключей (CPCSP-13628).

- core: Улучшена диагностика ошибок в CMS-шифровании (CPCSP-12518).

- core: Разрешена установка KP_PADDING для зарубежных симметричных ключей во время шифрования (CPCSP-13639).

- core: Улучшена работа с ключами произвольной длины для проверки HMAC при формировании подписи (CPCSP-12967).

- core: Убран двукратный запрос БиоДСЧ при генерации разделённого ключа (CPCSP-13474).

- core: Оптимизирована работа провайдера в режиме HANDLE_CHECK_USER на Unix (CPCSP-13624).

- core: Для ключей ГОСТ Р 34.12-2015 добавлен параметр KP_KEY_LIFETIME, определяющий максимальную нагрузку на ключ (CPCSP-13654).

- core: Исправлена ошибка разделения по схеме NK контейнера без ключей (CPCSP-13614).

- core: Изменен порядок разделения виртуальных контейнеров в оконном режиме (CPCSP-13660).

- core: Исправлен заголовок окна ввода пароля для подписи данных (CPCSP-13673).

- core: На Эльбрусе повышена производительность операций RSA (CPCSP-13268).

- core: Улучшена поддержка RISC-V на ALT (CPCSP-12992, CPCSP-13511).

- cpanel: Исправлена работа со сроком действия закрытого ключа в при импорте PFX (CPCSP-12232).

- cpanel: Разрешено копировать контейнеры на СмартПарк ФКН через Панель управления CSP на Windows (CPCSP-13612).

- cpnginx: Пользователь по умолчанию — cpnginx (CPCSP-13664).

- cpnginx: Добавлен systemd unit (CPCSP-13665).

- cpnginx: Добавлены модули сжатия, http submodule, hardening, debug, ротация журналов (CPCSP-13669, CPCSP-13670, CPCSP-13672, CPCSP-13676, CPCSP-13690, CPCSP-13667).

- cptools: Добавлены файловые ассоциации и пункты в контекстное меню на Windows (CPCSP-13571).

- cptools: Исправлено отображение выпадающих списков на вкладке «Управление носителями» на системах со свежими версиями графических оболочек (CPCSP-13570).

- cryptcp: Исправлено появление диалога при установке сертификатов с флагом -silent (CPCSP-13574).

- cryptcp: На Unix исправлена ошибка, когда появлялось несколько диалогов при установке одного сертификата (CPCSP-13574).

- cryptcp: Удален флаг -enable-install-root (CPCSP-13574).

- csptest: Изменен способ определения необходимого размера сообщения при CMS-зашифровании (CPCSP-13551).

- csptest: В режиме perf расширены тесты производительности чтением из глобального конфигурационного файла (CPCSP-13606).

- csptest: Для команд tlsc и tlss на Windows добавлена возможность использования SCH_CREDENTIALS (CPCSP-13611).

- csptest: Уточнено поведение tlss при незаданном параметре alpn (CPCSP-12532).

- csptest: Для режима «-card -send» исправлены ошибки формирования APDU, добавлена автоматическая поддержка GET RESPONSE, добавлены новые опции и улучшен формат вывода лога (CPCSP-12034).

- detours: Поддержка Winlogon на Windows 11 22H2 (CPCSP-13534).

- detours: Поддержаны вложенные группы безопасности для сервиса ScardLocal. (CPCSP-13558).

- gui: Улучшено поведение GTK-диалогов ввода пароля (CPCSP-13736).

- gui: На ОС Аврора добавлена возможность сохранения пароля в диалоге ввода пароля (CPCSP-13590).

- gui: На ОС Аврора при первом запуске графического приложения добавлена автоматическая активация демо-лицензии и отображение срока действия лицензии (CPCSP-13447).

- installer: Предложение установить Я.Браузер после установки CSP+Plugin (CPCSP-13230).

- installer: При установке компоненты scardlocal создаётся группа ScardLocal Users (CPCSP-13568).

- installer: Изменяем параметры ScardSvr при установке только если служба отключена. (CPCSP-13619).

- installer: При вводе лицензии после установке можно указать имя пользователя и организации длиной не более 99 символов, а если вводить при установке — ограничений на длину нет. (CPCSP-13712).

- internal: (CPCSP-13576, CPCSP-13591, CPCSP-13308, CPCSP-13347, CPCSP-13648, CPCSP-12729, CPCSP-11614, CPCSP-13587).

- internal: (CPCSP-10166, CPCSP-12930, CPCSP-13495, CPCSP-13496, CPCSP-13567, CPCSP-13620, CPCSP-13594, CPCSP-13569).

- internal: (CPCSP-13592, CPCSP-13562, CPCSP-10676, CPCSP-13707, CPCSP-13543, CPCSP-13613, CPCSP-12065, CPCSP-13240).

- internal: (CPCSP-13517, CPCSP-13238, CPCSP-13550, CPCSP-13188, CPCSP-13497, CPCSP-13561, CPCSP-13374, CPCSP-13588).

- internal: (CPCSP-13675, CPCSP-13698).

- ios: Повышена стабильность работы БиоДСЧ при использовании сцен (CPCSP-13655).

- license: Операция подписи в Verify Context требует лицензии на CSP (CPCSP-11515).

- license: Уточнено поведение для просроченных лицензий в ActiveX (CPCSP-13468).

- license: Демонстрационная лицензия больше не позволяет пользоваться серверными функциями, например, серверным TLS (CPCSP-13588).

- pkg: В пакет cprocsp-rdr-pcsc добавлена зависимость от pcscd (CPCSP-13747).

- reader: Исправлены ошибки в модуле cryptoki при работе с токенами (CPCSP-13308).

- reader: Уточнено описание формата имени контейнера (CPCSP-13615).

- tests: (CPCSP-6357, CPCSP-7451, CPCSP-13417, CPCSP-10506, CPCSP-8426, CPHSM-957, CPCSP-12340, CPCSP-13216).

- tests: (CPCSP-12959, CPCSP-13575, CPCSP-13657, CPCSP-13538, CPCSP-10975, CPCSP-11966, CPCSP-13679, CPCSP-7036).

- tests: (CPCSP-13602, CPCSP-12810, CPCSP-12817, CPCSP-13273, CPCSP-13381, CPCSP-13624, CPCSP-5898, CPCSP-7065).

- tests: (CPCSP-9226, CPCSP-986).

- tls: TLS 1.3 сюиты для strictgost в cp-curl (CPCSP-10424).

- tls: TLS 1.3 по умолчанию выключен на клиентской стороне (CPCSP-13132).

- tls: Не форсируем проверку на отзыв при SCH_CRED_AUTO_CRED_VALIDATION (CPCSP-13398).

- tls: Поддержка Microsoft.Data.SqlClient на старых ОС. (CPCSP-13685).

- tls: Уточнён список доступных криптонаборов в зависимости от уровня защищенности (CPCSP-13580).

- tls: Уточнено поведение AcquireCredentialsHandle для случая SECPKG_CRED_BOTH (CPCSP-12192, CPCSP-13556).

- tls: Исправлено заполнение поля dwKeyType согласованной группой при запросе SECPKG_ATTR_CIPHER_INFO (CPCSP-13048).

- tls: Добавлена проверка криптонабора при обработке атрибутов SECPKG_ATTR_WSTRUST_GENKEY и SECPKG_ATTR_WSTRUST_DECRYPTKEY (CPCSP-13636).

- tls: Улучшена встречная работа по TLS 1.3 с клиентом Валидата CSP (CPCSP-13709).

- tls: Уточнена работа с поддерживаемыми группами для случая сервера с несколькими сертификатами (CPCSP-13339).

- tls: Исправлена работа атрибута SECPKG_ATTR_UNIQUE_BINDINGS для случая TLS 1.3 (CPCSP-12932).

Известные ошибки

- license: Начиная с КриптоПро CSP 5.0.11635 Golem требуются лицении от КриптоПро CSP 5.0 (начинаются на 50): от КриптоПро CSP 4.0 подходят только временные лицензии с датой окончания. Это поведение не будет исправлено (CPCSP-10478).

- license: Начиная с КриптоПро CSP 5.0.11944 Jackalope для TLS-сервера на *nix требуются особенные лицензии (CPCSP-11021).

- license: Начиная с КриптоПро CSP 5.0.12800 Ra демо лицензия перестала быть серверной (CPCSP-13588).